| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- 민감 정보 관리

- 파이썬 #python #filter #map #reduce

- 파이썬 #python #전역변수 #지역변수 #eval

- aws

- 파이썬 #python #가변매개변수 #키워드가변매개변수 #args #kwargs

- 파이썬 #python #함수 #function

- PostgreSQL

- 파이썬 #python #class #클래스 #상속

- 사용자정의예외

- 파이썬 #python #Comprehension

- 약수 수하기

- EC2

- 파이썬 #python #enumerate

- 연산자메서드

- jsonb

- 프로그래머스

- redis

- aw3

- Git

- 파이썬 #python #lambda #람다

- docker

- 파이썬기본문법 #파이썬 #python

- spring boot

- 파이썬 #python #예외처리 #exception

- 파이썬 #python #docstring

- 파이썬 #python #os #os.path #glob

- 파이썬 #python #지역함수

- 배포

- 파이썬 #python #모듈 #module #import #random #time #calendar #sys

- 파이썬 #python #file #i/o #input #output

- Today

- Total

Yeonnnnny

[TIL] Git - 민감 정보 관리 본문

혼자 작은 프로젝트를 만들어보거나 강의를 들으며 실습을 할 떄 해당 프로젝트의 git repository를 private으로 설정해서, 프로젝트관련 모든 파일들을 push 해놓았다.

이러한 경우, private을 public으로 변경하게되면 DB관련 정보 등 민감한 정보가 유출될 수 있다 !!

그래서 git에 commit할 때 민감 정보와 관련된 파일들이 포함되지 않도록하는 방법을 적용해보고자 한다 !!

먼저, 민감 정보가 들어가 있는 파일들이 이미 올라가 있다면, 먼저 해당 파일들을 원격저장소에서 제거해야 한다.

민잠 정보가 가득 담긴 appilcation.properties 파일을 제거해보자 ! ㅎ.ㅎ

✅ 기존에 Git에 올라간 application.properties 파일을 원격 저장소에서 제거하는 방법

.gitignore에 추가했다고 해도, 이미 Git에 올라간 파일은 자동으로 제거되지 않는다.. 기존에 원격 저장소에서 수동으로 제거해줘야 한다 🥲

1. Git 캐시에서 제거

git rm --cached [제거하고자 하는 파일 경로]

--cached 명령어는 로컬 파일은 유지하면서 Git 추적을 중지한다.

2. 변경 사항 커밋 !

git commit -m "Remove aplication.properties from repository"

3. 원격 저장소에 반영

git push origin main

application.properties 파일이 사라짐 !!

🔏민감한 파일 안전하게 관리하는 방법

✅ application-secret.yml (application-secret.properties) 파일로 분리

(.yml, .properties 파일 각각에 맞게 사용하면 됩니다 ! )

📌 application-secret.yml

spring:

datasource:

username: mysername

password: mypassword

📌 application-secret.properties

spring.datasource.username=myusername

spring.datasource.password=mypassword

secret 파일 생성 !

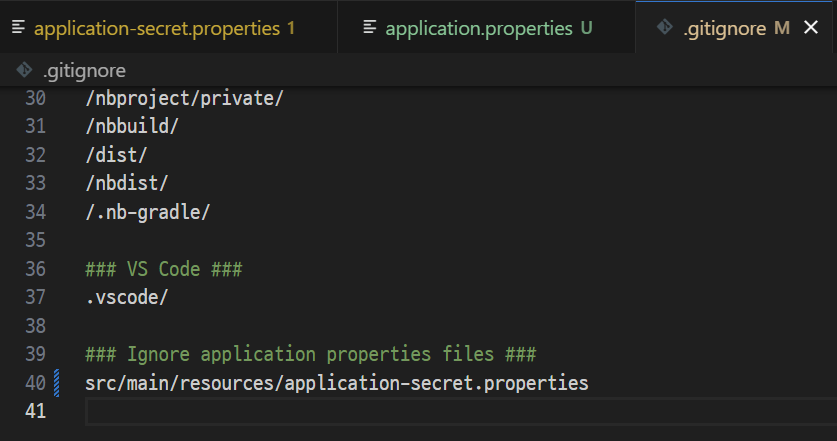

📌 .gitignore에 추가

// yml 파일 사용 시

src/main/resources/application-secret.yml

// propertes 파일 사용 시

src/main/resources/application-secret.properties

.gitignore에 추가 !

📌 Spring Boot에서 application-secret 불러오기

application 파일에서 application-secret을 불러 올 수 있다.

// yml 설정 시

spring:

profiles:

include: secret

// properties 설정 시

spring.profiles.include=secret

모든 파일 수정 후 커밋 > push 해보니

민감 정보가 들어간 application-secret.properties 는 올라가지 않았다 !!

성공 !

'TIL' 카테고리의 다른 글

| [TIL] 브랜치 변경 (0) | 2025.02.17 |

|---|---|

| [TIL] JSONB 타입의 변수를 가진 엔티티 (Spring Boot - PostgreSQL) (0) | 2025.02.15 |

| [TIL] PostgreSQL JSONB 타입으로 리스트 저장하기 (0) | 2025.02.14 |

| [TIL] 스프링 시큐리티 개념 및 흐름 (0) | 2025.02.12 |

| [TIL] MSA - API GateWay (0) | 2025.02.11 |